Полезно

21.12.2022

Дистрибутираните атаки за отказ на услуга набират все по-голяма популярност в Интернет. Подобен тип атаки целят изчерпването на технологични ресурси в различни слоеве на традиционните модели за комуникация в мрежовото пространство. Най-често обект на атака бива корпоративната структура на дадена организация, като група компрометирани устройства координирано изпращат нелегитимни заявки към крайната дестинация. По този начин целта е да бъдат изчерпани системните ресурси на ключово за организацията оборудване или препълване на мрежовия канал.

Разполагайки с богат опит и детайлна статистика, мрежовите специалисти от Еволинк ежегодно правят подробен анализ на най-често срещаните атаки, нови тенденции, както и интересни факти за едни от най-разпространените хакерски атаки, а именно DDoS.

Всички статистически данни в настоящия документ са единствено от системите за мониторинг и защита на Еволинк и касаят Интернет трафика на клиентите на дружеството за периода декември 2021 – ноември 2022.

Годината на кратко:

DDoS аномалии: 55,860 attacks

Обем на пречистен трафик: 9.4 PB

Максимален капацитет на единична атака: 36.3Gbps

Общият обем на зловреден трафик, който се филтрира от Anti-DDoS платформите за сигурност на Еволинк за последните 12 месеца, се измерва в Petabytes (1 Petabyte = 1000 Terabytes). Пиковият капацитет на нелегитимни пакети по време на атака е отчетен на стойност 36.3 Gbps. За сравнение стандартната Интернет услуга в днешно време обикновено е с капацитет между 100 и 1000 Mbps. Атака с такъв обем може неколкократно да препълни мрежовите и системни ресурси на инфраструктурата.

|

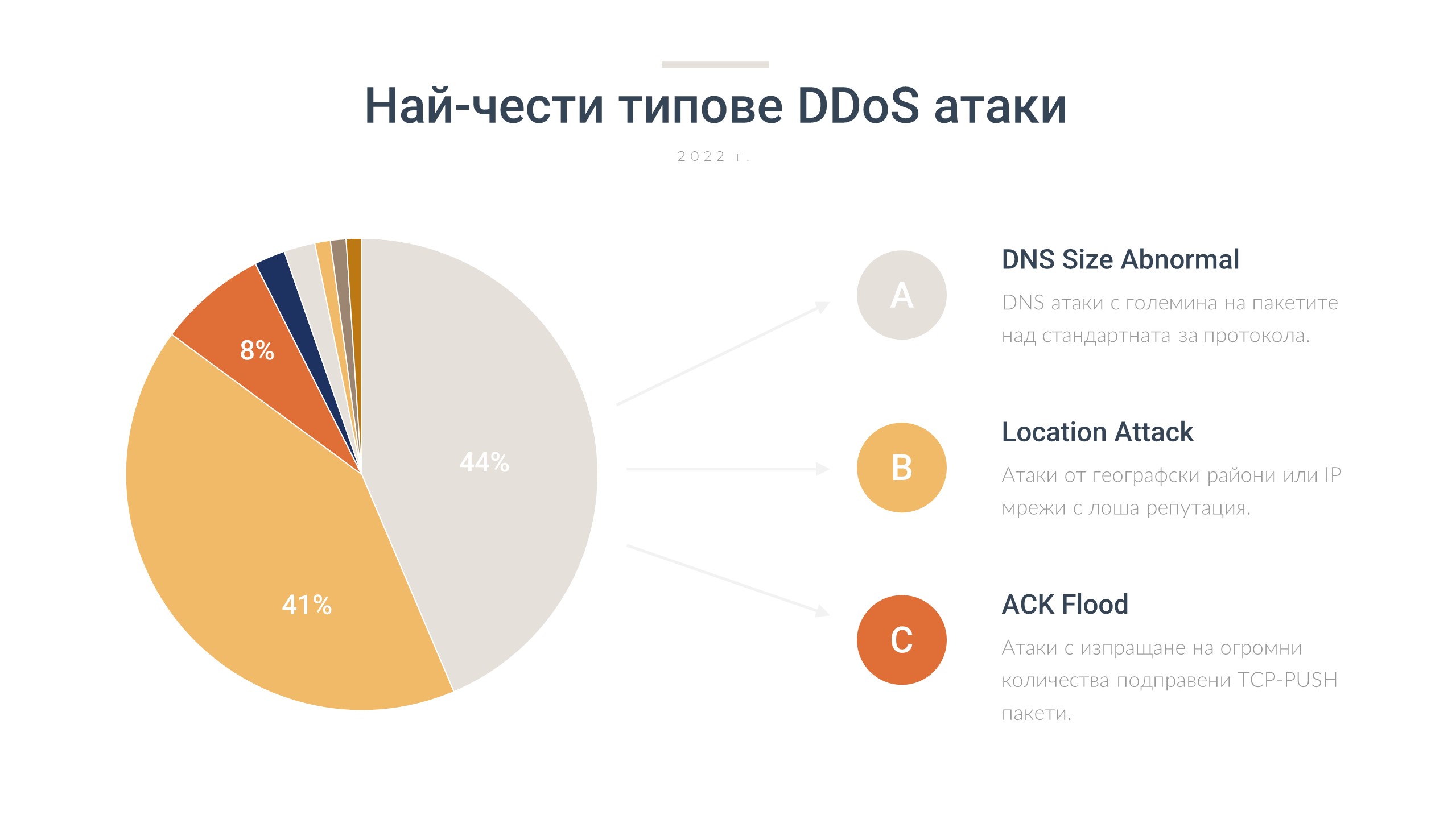

Тип атака |

Брой |

Процент |

|

DNS Size Abnormal |

22667 |

41% |

|

Location Attack |

21492 |

39% |

|

ACK Flood |

41544 |

7% |

|

UDP Flood |

1038 |

2% |

|

FIN/RST Flood |

832 |

2% |

|

HTTPS Flood |

676 |

1% |

|

Global TCP Abnormal |

575 |

1% |

|

DNS Format Error |

551 |

1% |

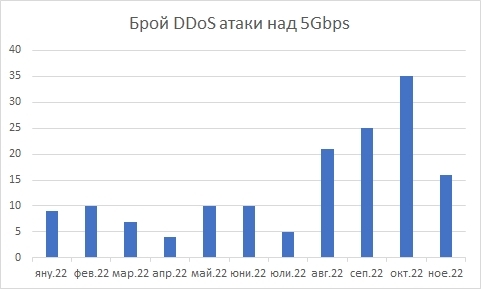

Една от съществените тенденции, които се наблюдават през настоящата година е постоянно увеличаващия се брой на интензивни DDoS атаки с капацитет над 5Gbps.

Наблюдава се и нарастваща тенденция в Amplification / Reflection атаките. Такива атаки се реализират като изпълнителите на атаката правят заявки към публично достъпни сървъри като използват за идентификатор на източника - IP адреса на жертвата. По този начин сървърите връщат отговор към реалния адрес на крайната цел. Въпросните ресурси, които "рефлектират" заявките на злонамерените потребители най-често са "Domain Name", "Network Time Protocol" или WEB сървъри. Това бива установено, когато се обърне внимание на "source port" атрибута на сегмента от ниво 4 на "Open Systems Interconnection" модела за комуникация. Когато видим source port на UDP сегмент 53, става ясно, че наблюдаваме DNS Amplification flood. Същото се отнася и за TCP port 21/80/443, от които разбираме, че се използват FTP/HTTP/HTTPS протоколи за комуникация. TCP атаките могат да бъдат няколко вида, като обикновено атакуващите се възползват от начина на комуникация и различните етапи на тристранното ръкостискане, което е нужно, за да бъде изградена една TCP сесия. Такъв тип са SYN / ACK / SYN-ACK / FIN / RST флууд.

Забелязва се и все по-голям брой мултивекторни атаки. Когато атакуващите видят, че един тип атака не сработва, променят модела на атаката и започват да използват друг вид сървъри за рефлекция или друга ботнет мрежа. Понякога наблюдаваме няколко вида атаки използващи и/или целящи различни ресурси едновременно. Системите на Еволинк отчитат 70/30 съотношение на Single-Vector : Multi-Vector атаки.

Интересен факт за "рефлективните" атаки са ресурсите, които биват използвани. През първата половина на 2022г. наблюдавахме голям брой атаки, чийто трафик произхожда главно от "Universal Plug and Play (UPnP)" устройства като DVR, камери и принтери. Добра практика е, когато се използва подобен тип оборудване, да се сменят стандартните портове за мениджмънт протоколите и да се конфигурира комплексна и дълга парола с различни символи.

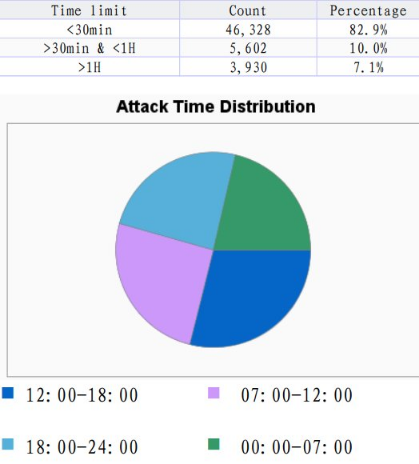

Както се вижда в статистиката, продължителността на атаките обикновено е под 30 минути, но това не изключва по-дългите атаки, целящи да прекъснат свързаността на крайния потребител за по-дълго от един час. Диаграмата за времевите интервали, в които се наблюдава зловреден трафик, индикира равнопоставени стойности независимо от частта на деня.

Все по-често се наблюдават опити за саботаж на мрежовата инфраструктура преди крайната цел. Биват атакувани няколко устройства по пътя до крайния хост като целта е да бъдат претоварени системните ресурси на мрежовото оборудване и жертвата да загуби свързаност към глобалната мрежа. Еволинк съветва да се спазват добрите практики за IP комуникация като се конфигурират политики за сигурност там, където липсват.